En la era digital moderna, la ciberseguridad es crucial tanto para individuos como para organizaciones. Los errores comunes en la seguridad informática pueden tener graves consecuencias. Este artículo identifica estos errores y ofrece soluciones prácticas para evitarlos.

1. Hacer clic en enlaces y abrir archivos adjuntos en mensajes no solicitados

Los ataques de phishing son uno de los métodos más comunes utilizados por los ciberdelincuentes para obtener acceso a información sensible.

Estos ataques suelen venir en forma de correos electrónicos o mensajes que aparentan ser de fuentes confiables, incitando al destinatario a hacer clic en un enlace o abrir un archivo adjunto.

Un ejemplo real es el caso de un empleado que recibió un correo supuestamente de su banco, solicitando que verificara su cuenta.

Al hacer clic en el enlace proporcionado, se le redirigió a un sitio web falso donde ingresó sus credenciales bancarias, resultando en un robo significativo de dinero.

Para evitar caer en este tipo de trampas, es fundamental verificar siempre la identidad del remitente. No se debe hacer clic en enlaces ni abrir archivos adjuntos de correos electrónicos no solicitados.

Además, es recomendable instalar y mantener actualizado un software de seguridad que pueda detectar y bloquear intentos de phishing.

La educación y concienciación sobre las tácticas de phishing son igualmente importantes para reducir el riesgo de estos ataques.

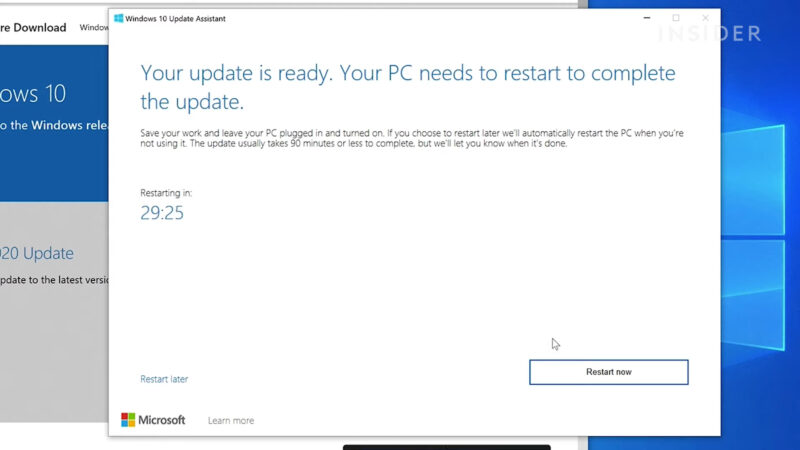

2. Omitir actualizaciones de software y sistemas

Mantener el software y los sistemas actualizados es esencial para protegerse contra vulnerabilidades explotables por malware y otros tipos de amenazas.

Las actualizaciones de software y los parches de seguridad suelen incluir correcciones para errores y vulnerabilidades descubiertas recientemente.

Sin estas actualizaciones, los sistemas son vulnerables a ataques que podrían haberse prevenido.

Por ejemplo, el ataque de ransomware WannaCry en 2017 se propagó rápidamente debido a que muchos sistemas no habían aplicado una actualización de seguridad crucial que Microsoft había lanzado meses antes.

Para garantizar que los sistemas estén siempre protegidos, se deben habilitar las actualizaciones automáticas siempre que sea posible.

Además, se recomienda realizar comprobaciones de mantenimiento programadas regularmente para asegurar que todas las actualizaciones necesarias se hayan aplicado.

3. Uso y reutilización de contraseñas débiles

El uso de contraseñas débiles y la reutilización de las mismas contraseñas para múltiples cuentas es un error común que pone en riesgo la seguridad.

Las contraseñas débiles son fáciles de adivinar o descifrar, especialmente si se utilizan métodos automatizados.

Los ciberdelincuentes a menudo utilizan listas de contraseñas comunes y ataques de fuerza bruta para acceder a cuentas protegidas por contraseñas débiles.

Una contraseña fuerte debe ser larga, contener una combinación de letras mayúsculas y minúsculas, números y símbolos, y no debe incluir información personal fácilmente deducible.

Para manejar múltiples contraseñas fuertes, es recomendable usar un gestor de contraseñas.

Estos gestores pueden generar y almacenar contraseñas únicas para cada cuenta, reduciendo significativamente el riesgo de ser hackeado debido a contraseñas reutilizadas o débiles.

4. No activar la autenticación en dos pasos (2FA)

La autenticación en dos pasos (2FA) añade una capa adicional de seguridad al proceso de inicio de sesión, haciendo mucho más difícil que los atacantes accedan a una cuenta solo con la contraseña.

2FA requiere dos formas de verificación:

- Algo que el usuario sabe (como una contraseña)

- Algo que el usuario tiene (como un código enviado a su teléfono)

Por ejemplo, al habilitar 2FA, incluso si un atacante obtiene la contraseña de un usuario, no podrá acceder a la cuenta sin el segundo factor de autenticación.

Los códigos SMS y las aplicaciones de autenticación son métodos comunes para proporcionar este segundo factor.

Implementar 2FA en todas las plataformas que lo permitan es una práctica de seguridad altamente recomendada.

5. No hacer copias de seguridad (backup) regularmente

Hacer copias de seguridad regularmente es crucial para proteger los datos en caso de pérdida o ataque, como el ransomware.

Sin copias de seguridad, la recuperación de datos puede ser costosa o imposible.

Existen diferentes tipos de copias de seguridad, incluyendo locales (en discos duros externos), en la nube y offline.

Las copias de seguridad deben realizarse de manera automatizada y almacenarse en ubicaciones seguras para garantizar que los datos importantes puedan recuperarse rápidamente en caso de emergencia.

Es importante también verificar periódicamente las copias de seguridad para asegurarse de que funcionan correctamente y contienen los datos necesarios.

6. Conectar dispositivos USB de terceros

El uso de dispositivos USB desconocidos puede introducir malware en un sistema.

Los ciberdelincuentes pueden utilizar estos dispositivos para propagar virus y otros tipos de malware. Al conectar un dispositivo USB infectado, el malware puede ejecutarse automáticamente y comprometer el sistema.

Para mitigar este riesgo, es esencial evitar el uso de dispositivos USB de origen desconocido.

Si es necesario utilizar un dispositivo externo, debe ser escaneado con un software antivirus actualizado antes de su uso.

Además, es prudente utilizar únicamente dispositivos USB de confianza y evitar compartirlos entre diferentes equipos.

7. No proporcionar suficiente capacitación en ciberseguridad a los empleados

La capacitación en ciberseguridad es fundamental para prevenir ataques.

Los empleados a menudo son la primera línea de defensa contra amenazas como el phishing y la ingeniería social.

Sin la formación adecuada, es más probable que caigan en trampas que comprometan la seguridad de la organización.

Los programas de capacitación efectivos deben ser regulares e interactivos, cubriendo temas como la identificación de correos electrónicos sospechosos, las prácticas seguras en internet y la respuesta a incidentes de seguridad.

Mantenerse actualizado con las nuevas amenazas y técnicas de ataque también es crucial para una defensa efectiva.

8. Confiar en un software de seguridad predeterminado

Confiar únicamente en el software de seguridad predeterminado no es suficiente para protegerse contra amenazas avanzadas.

Las soluciones de seguridad básicas pueden no incluir características esenciales como firewalls robustos, protección contra malware avanzado y herramientas de cifrado.

Es importante evaluar las necesidades de seguridad específicas y seleccionar soluciones que ofrezcan una protección integral.

Esto incluye el uso de firewalls, programas antimalware avanzados y herramientas de cifrado para proteger datos sensibles.

Implementar y mantener un conjunto robusto de herramientas de seguridad puede marcar una gran diferencia en la protección contra ataques cibernéticos.